Photo by Shaun Darwood on Unsplash Blog

Le foto e gli articoli presenti su questo sito sono stati in parte presi da Internet e quindi ritenuti di pubblico dominio. Se i soggetti o gli autori avessero qualcosa in contrario alla loro pubblicazione, lo possono segnalare alla redazione che provvederà prontamente alla rimozione dal sito.

«L’ufficio non è morto anzi vi stupirà dopo il Covid si “rigenera”»

Questo è quanto dichiara Barbara Cominelli AD di Jll Italia, una tra le più grandi aziende di investimenti e servizi immobiliari tra cui la formula ibrida – metà ufficio e metà remoto In effetti questo è un processo che oltre oceano era già partito molto prima del covid e che lo stesso ne ha accelerato […]

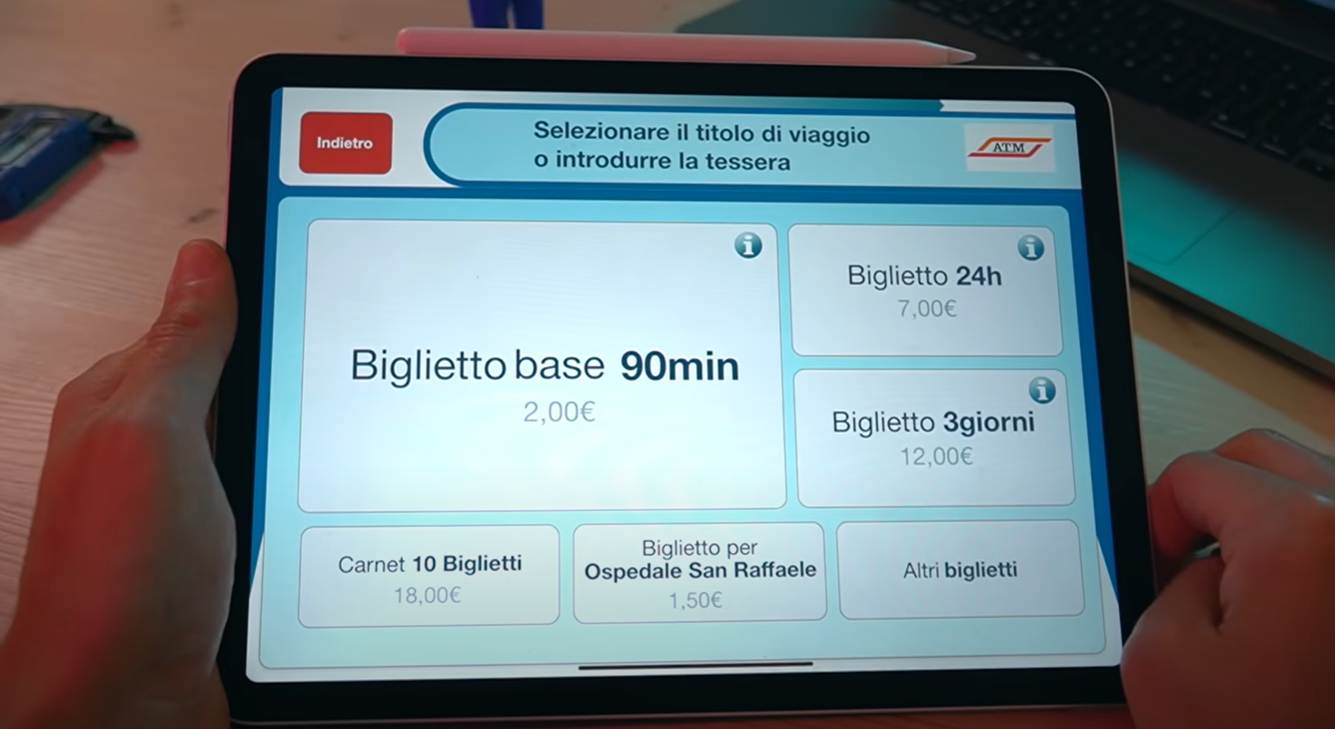

Interfacce Uomo-Macchina

A proposito erano un po di mesi che mio figlio mi ha segnalato questo video che devo dire interessante: le interfacce uomo-macchinaQuante applicazioni o siti web avete visto con delle interfacce che fanno vomitare, una è sicuramente quella dell’INPS, sia dal punto di vista grafico, ma soprattutto dal punto di vista della comunicazione?Per cui per […]

State of Art … della clonazione

E qualcuno si dovrebbe … seriamente preoccupareSe volete approfondire lo trovate quiReseller EU qui

HDD e SDD … la voce di chi li consuma veramente

Se siete davanti ad un progetto in cui sarà necessario utilizzare, ma il termine corretto è consumare, dischi allora il report annuale di Backblaze fa per voiBackblaze è tra i più grandi data center storage ed ovviamente consumando 175,443 annui tra dischi di avvio e di puro storage, il problema della vita dei dischi se […]

Il WiFi … ha fatto Crack

Un interessante e dettagliato articolo su come le tecniche per infilarsi nel WiFi altrui sia ormai diventato una attività non proprio così complessaInfatti Ido Hoorvitch di CyberArk Labs racconta come è passato dall’utilizzare macchine da miners, qui ci sarebbe da dire un bel po di cose su come certe cose sono andate, ad utilizzare alcune […]

OSINT

Un piccolo elenco di strumenti per attività di OSINT più o meno spinta:Trace Labs OSINT VM Trace Labs@TraceLabsOSINT Framework Justin Nordine@jnordineemail2phonenumber Martin Vigo@martin_vigoSpiderFoot SpiderFoot@SpiderFootPhonebook.cz Intelligence X@_IntelligenceXsublist3r Ahmed Aboul-ElatheHarvester Christian MartorellaGitGot Jake Miller@TheBumbleSecKarma_v2 Dheerajmadhukar@Dheerajmadhukar

Tecniche … Laser

Le nuove tecniche laser nel settore della pulizia dei componenti può essere utilizzata per effettuare attacchi di tipo fisico a sistemi tra cui le chiavette di accesso come quelle FIDONel filmato che trovate sotto si vede la tecnica per “sverniciare” i circuiti stampati di una scheda SD

Cifratura & Steganografia

Sembrerebbe che la cifratura non sia più sufficiente a certi scopi oppure che i costi per una cifratura robusta sarebbero troppo altri Di conseguenza, l’uso combinato di cifratura e steganografia consentirebbe di utilizzare sistemi di cifratura più “leggeri” ma allo stesso tempo proteggere adeguatamente il dato Allo stesso tempo, per innalzare ulteriormente il livello di […]