Photo by Shaun Darwood on Unsplash Blog

Le foto e gli articoli presenti su questo sito sono stati in parte presi da Internet e quindi ritenuti di pubblico dominio. Se i soggetti o gli autori avessero qualcosa in contrario alla loro pubblicazione, lo possono segnalare alla redazione che provvederà prontamente alla rimozione dal sito.

ABE – Attribute-Based Encryption

Era un po di tempo che attendevo questa comunicazione in quanto già da prima del 2015 sostenevo la necessità che le aziende iniziassero a prendere coscienza delle soluzioni crittografiche e quindi di dotarsi di personale in grado di dominare tale scienzaAnche se molti pensano che basti prendere un dato e cifrarlo per aver esaurito il […]

Insiders

Tra i vari problemi che una startup o comunque un’azienda è oggi costretta ad affrontare c’è quello degli InsidersLa National Cyber Security Center (NCSC) inglese ha pubblicato nel tempo molti documenti interessanti che riguardano gli aspetti di security, tra cui quello dell’esfiltrazioni di segreti aziendali, spionaggio industriale o di problematiche di insiders in genereHanno anche […]

Counterfit: AI security risk assessment

Microsoft ha rilasciato un tool per effettuare un risk assessment per gli ambienti di AILa cosa si è resa necessaria in quanto molte aziende stanno delegando le scelte strategiche ai sistemi di AI, di conseguenza è necessario disporre di sistemi di controllo automatici che possano identificare situazioni a rischioLa stessa Gartner’s nei primi mesi del […]

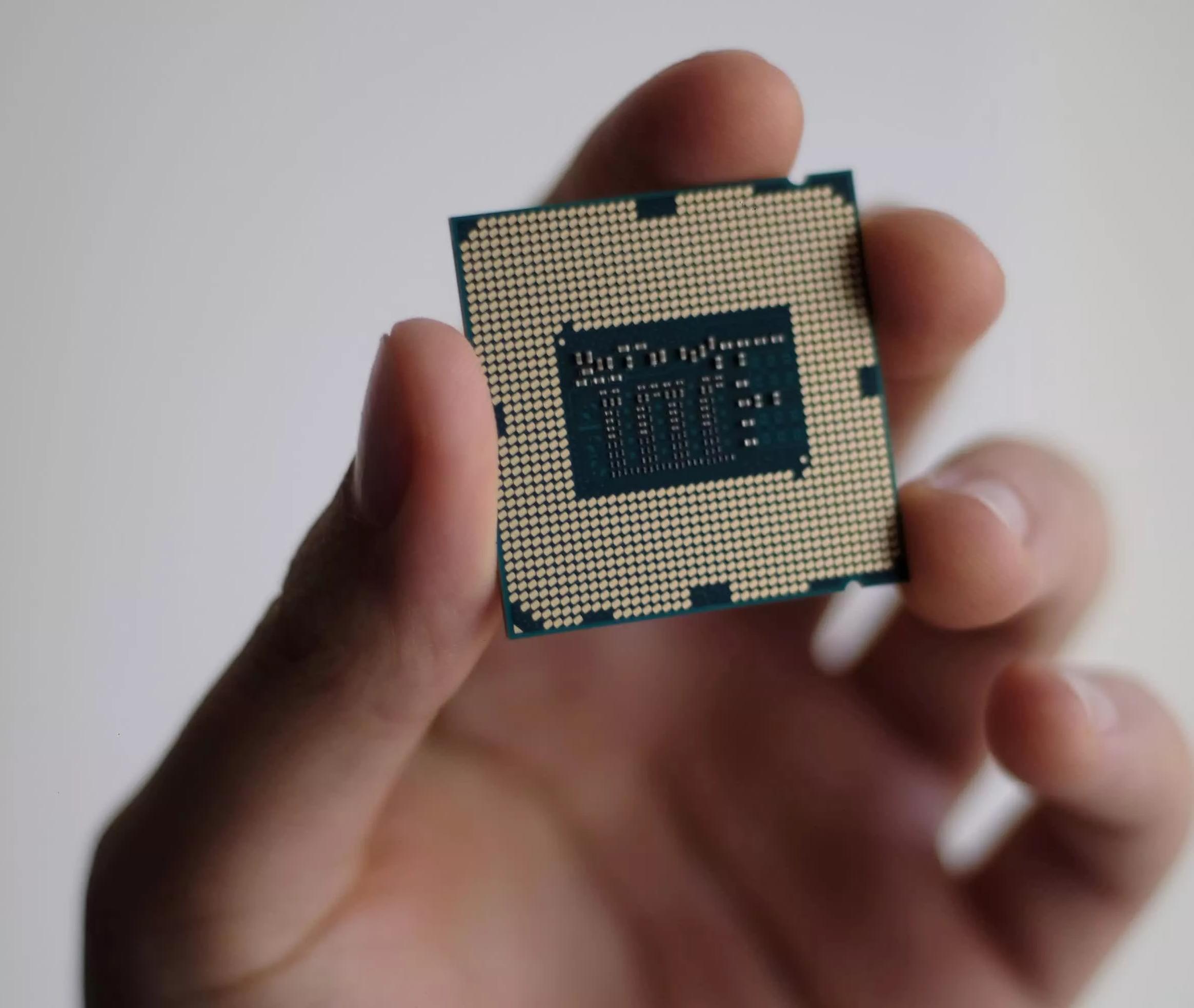

Nuovo attacco ai processori

Pubblicato un nuovo paper su un attacco ai processori Intel, AMD e ARM realizzato mediante la tecnica del reverse engineering su alcune componenti dei chip non documentate, che hanno a che fare con la parte di Security del chip stessoOrmai è un po di tempo che sottolineo questa tipologia di rischio, in quanto è estremamente […]

Quale Badge Tecnology?

Qui di seguito trovate alcune considerazioni che mi sono venute in mente di getto a cui prestare attenzione nella valutazione della tecnologia del badge da utilizzare nel futuro (se avete da aggiungere scrivetemi):Over tecnology:scegliere una tecnologia in base a cosa si deve proteggere, è inutile selezionare una tecnologia estremamente sofisticata se poi in effetti non […]

Design Kit – design thinking

“Design Thinking is a human-centered approach to innovation that draws fromthe designer’s toolkit to integrate the needs of people, the possibilities oftechnology, and the requirements for business success” – Tim Brown, IDEOMagari torna utile a qualcunoThe Field Guide to Human-Centered DesignA step-by-step guide that will get you solving problems like a designer.By IDEO.orgLo trovate qui

Agile & Industrial Espionage

Siccome spesso vedo nelle call bacheche belle zeppe di post-it di vari colori, di chi si fa anche vanto di essere in modalità Agile o DevOps, da Physival Security Evangelist desidero farvi ragionare su alcuni rischi tra cui quelli di Industrial Espionage ed InsidersE si, purtroppo, i vostri bellissimi post-it appesi danno un perfetto spaccato […]

Multifactor Authentication (MfA)

Questo è come andrà a finire il MFA unito al biometrico se non si troveranno soluzioni alternative Prima solo la login e password, poi la complessità della password, poi la login, password e l’OTP, poi l’app con la login, password e l’OTP, etc. etc. …. Tutti sistemi che a loro volta sono stati attaccati e […]